Криптомайнеры по почте, банковсие трояны, черви - киберугрозы пошедшего полугодия

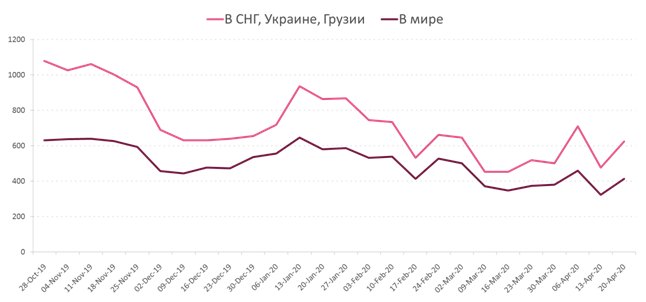

by КОРаботающая в сфере ИТ-безопасности компания Check Point Software Technologies представила отчет о киберугрозах в СНГ, Украине и Грузии в период с ноября 2019 г. по апрель 2020 г. По данным аналитиков, за последние шесть месяцев предприятия в указанных странах были атакованы в среднем 723 раза в неделю, в то время как в мире этот показатель составил 503. В среднем в неделю 11,9% организаций в рассматриваемом регионе подвергались атакам криптомайнеров, 12,3% – атакам ботнетов, 9,4% – мобильным типам угроз. В мире цифры по каждой из этих угроз также ниже.

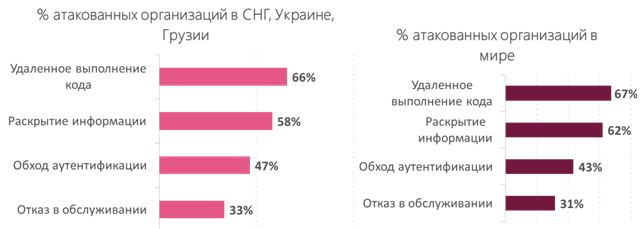

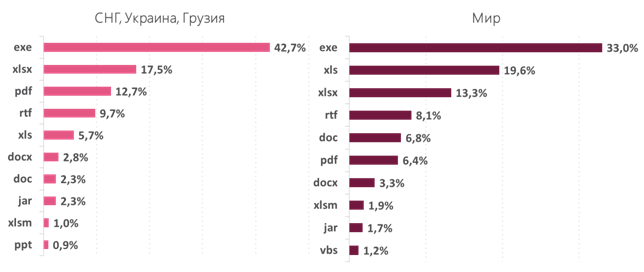

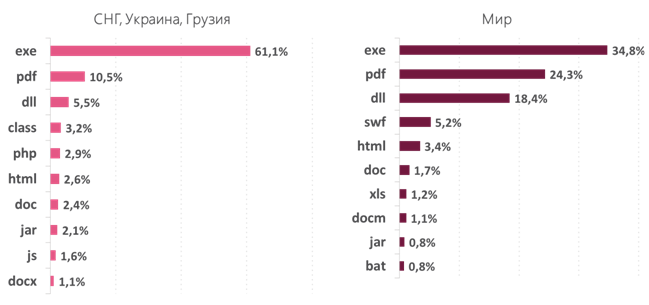

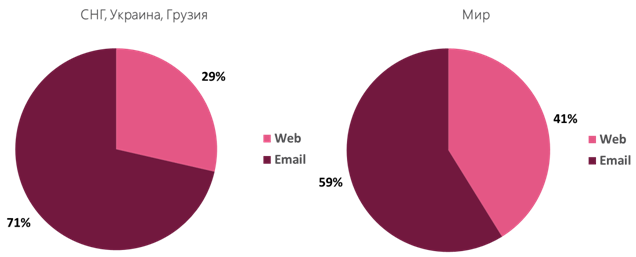

Больше всего атак в выбранном регионе происходит на организации в Казахстане. Самая распространенная киберугроза – криптомайнер XMRig, атаки которого пришлись на 7% компаний. Около 71% вредоносных файлов в странах СНГ, Украине и Грузии были доставлены по электронной почте, в то время как в мире этот показатель намного ниже – 58%. Наиболее распространенной уязвимостью является удаленное выполнение кода, посредством которого было атаковано 65% организаций.

Продолжают расти масштабы облачных атак, при этом основной причиной по-прежнему является неправильная конфигурация облачных ресурсов. Кроме того, заметен рост числа атак, направленных на поставщиков облачных услуг.

Все больше типов вредоносного ПО приспосабливается к условиям современного мобильного мира – злоумышленники используют все больше уязвимостей в мобильных устройствах, приложениях и операционных системах.

Киберпреступники постоянно находятся в активном поиске точек входа в сеть компании-цели. Когда все потенциальные способы уже испробованы, злоумышленники отходят на шаг назад от цели и фокусируются на поиске уязвимого трамплина, атака на который поможет поразить конечную цель. Так, поставщики услуг и деловые партнеры становятся трамплинами для атак на другие компании.

На фоне развития онлайн-торговли резко выросло число атак на сайты онлайн-магазинов. Хакеры вводят вредоносный код с целью кражи персональных данных, а также данных с кредитных карт клиентов.

Сегодня злоумышленники все чаще объединяются. Так, создатели ботнетов продают вредоносное ПО хакерам, которые в свою очередь детально изучают сеть своей цели еще до шифрования полезных нагрузок. Основные цели подобных атак – компании, предоставляющие программные услуги, государственный сектор, а также организации из сферы здравоохранения.

«Ландшафт киберугроз с каждым днем становится все сложнее. Чтобы организации могли противостоять современным кибератакам, компаниям необходимо пересмотреть подход к обеспечению корпоративной безопасности, – считает Александр Савушкин, директор по развитию бизнеса компании Check Point Software Technologies в Украине, Грузии и странах СНГ. – Защита должна быть построена по принципу «нулевого доверия». Это единственный эффективный способ оставаться на шаг впереди хакеров».

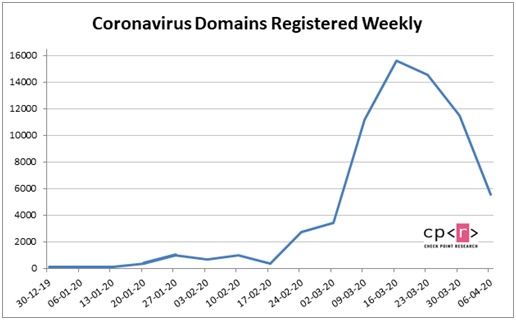

Как мы уже писали ранее, в период карантина Check Point обнаружил стремительный рост регистрации новых доменов, связанных с коронавирусом, многие из которых могут быть использованы для злонамеренных действий. Хакеры меняют свои методы и тактики, следуя за повесткой дня. Злоумышленники используют высокий интерес к теме коронавируса, чтобы побудить получателей фишинговых писем загружать вредоносные приложения и файлы или переходить по вредоносным ссылкам.

Кроме того, киберпреступники нацелились на имитацию стриминговых сервисов, рассылку фишинговых писем с новостями о мерах поддержки экономики, предложениям материальной помощи или денежных займов.

По данным статистики Check Point, наиболее активным вредоносом в марте стал крипотомайнер XMRig, атаковавший 7% организаций. Это ПО с открытым исходным кодом, впервые обнаруженное в мае 2017 г. Используется для майнинга криптовалюты Monero.

За ним следует Trickbot (4%) – один из доминирующих банковских троянов, который постоянно дополняется новыми возможностями, функциями и векторами распространения. Trickbot – гибкое и настраиваемое вредоносное ПО, которое может распространяться в рамках многоцелевых кампаний.

На третьем месте расположился Phorpiex (3%) – червь, предназначенный для платформы Windows. Он создает файлы, которые автоматически запускаются на съемных устройствах для дальнейшего самораспространения и включения в список авторизованных приложений. Это позволяет Phorpiex обойти политики шлюзов безопасности. Вредоносная программа также служит агентом бэкдора, который принимает команды от удаленного контроллера.

Далее идет троян удаленного доступа Ammyy (3%), разработанный на основе утечек исходного кода ПО для удаленного администрирования Ammyy Admin. Троян также известен как FlawedAmmyy и применяется хакерами как для таргетированных атак по email, так и для массовых спам-рассылок. Он использует функции бэкдора, позволяя злоумышленникам управлять файлами, получать контроль над экраном, удаленно управлять устройством, устанавливать RDP SessionsService и многое другое.

Замыкает пятерку Emotet (2%) – продвинутый модульный троян. Когда-то Emotet был рядовым банковским трояном, но в последнее время он используется для дальнейшего распространения вредоносных программ и кампаний, а также может рассылать фишинговые письма, содержащие вредоносные вложения или ссылки.

Как уже упоминалось, среднее число атак на организации в неделю по типам угроз в СНГ, Украине, Грузии выше, чем в мире. Так, если в нашем регионе на мобильные угрозы приходится 9.4%, банковские угрозы 5.4%, криптомайнеры 11.9%, ботнеты 12.3%, а инфостилеры 5.8%, то в глобальном масштабе эти цифры составляют соответственно 6.5%, 3.6%, 7.3%, 7.9% и 3.2%

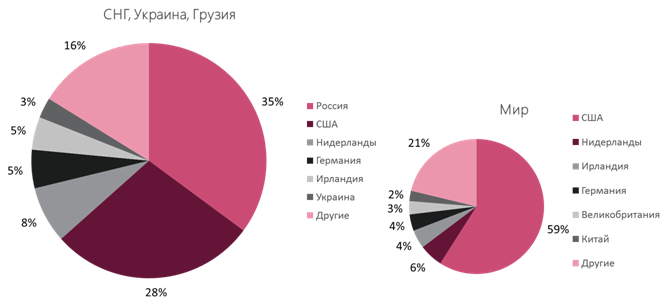

Наиболее подверженные кибератакам страны в выбранном регионе: Казахстан, Грузия, Беларусь и Украина. В то время, как основными источниками угроз стали: Россия, США и Нидерланды.

Вы можете подписаться на наш Telegram-канал для получения наиболее интересной информации