新一代ComRAT木馬程式利用Gmail作為命令暨控制媒介

俄羅斯駭客集團Turla Group更新ComRAT惡意程式,能利用OneDrive或4shared等雲端服務來汲取資料,並同時透過既有的C&C協定與Gmail來作為命令暨控制中心

by 陳曉莉斯洛伐克資安業者ESET本周指出,他們發現新一代ComRAT木馬程式,除了使用客製化的命令暨控制(C&C)協定之外,還利用Gmail作為傳送命令或接收所盜資料的媒介。

第一代ComRAT木馬程式現身於2007年,它是一個遠端存取木馬,由俄羅斯駭客集團Turla Group所打造,ESET認為它目前的版本為第四代,是在2017年問世。不過,ComRAT v4採用全新的程式碼,而且遠比前幾代還要複雜,它的主要目的仍是竊取機密文件,但也具備執行額外程式的功能,且利用諸如OneDrive或4shared等雲端服務來汲取資料,並同時透過既有的C&C協定與Gmail來作為命令暨控制中心。

雖然ComRAT v4的程式碼中並無舊版的蹤跡,但它與其它ComRAT版本採用同樣的內部代號,也使用同樣的C&C協定,其網路架構有部份與Turla的其它惡意程式共享,也是透過Turla的惡意程式來散布,使得研究人員相信它來自Turla。

除了竊取機密文件之外, ComRAT v4還能取得Active Directory 群組或使用者資訊,或是攫取Windows配置中諸如群組原則的資訊,同時試圖閃避安全軟體,因為它會定期汲取安全紀錄檔案,以了解自己是否曾被偵測到。

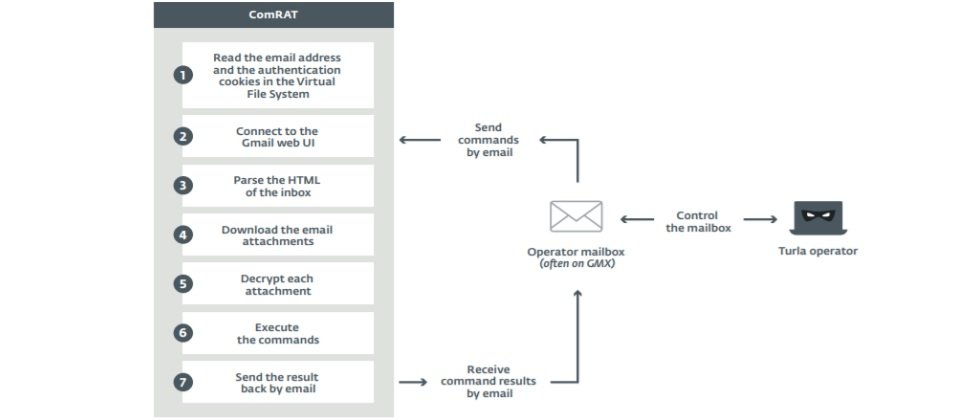

ComRAT v4依舊使用HTTP協定來作為命令及控制通道,最特別的是,該木馬程式也利用Gmail的網頁介面作為C&C媒介,它會連到Gmail檢查信箱,下載含有加密命令的特定電子郵件附加檔案,該信箱也會用來接收ComRAT v4所盜走的機密文件。另一方面,駭客則是藉由其它免費的電子郵件服務來寄送加密命令,例如GMX。

研究人員表示,Turla至少已利用ComRAT v4來攻擊兩個外交部及某個國家的議會,且一直到今年初都還看到ComRAT v4,意味著Turla集團依然非常積極,此外,由於Gmail通常不會被列入惡意網域,代表駭客企圖藉此規避目標組織的安全控制。