Модульный бэкдор атакует серверы разработчиков онлайн-игр

Компания Eset сообщает об обнаружении нового модульного бэкдора, который использует группа киберпреступников Winnti для атак на разработчиков массовых сетевых онлайн-игр (ММО). Эта вредоносная программа под названием PipeMon нацелена на компании в Южной Корее и Тайване. Разработанные ими видеоигры доступны на популярных игровых платформах во всем мире и имеют тысячи одновременных игроков.

По меньшей мере, в одной из компаний-разработчиков игр злоумышленники скомпрометировали сервер управления сборкой, что позволило им получить контроль над автоматизированными системами сборки. Таким образом, киберпреступники могли модифицировать исполняемые файлы видеоигр. «Однако мы не имеем доказательств, что это произошло», – отмечает Матье Тартаре (Mathieu Tartare), исследователь Eset. В другом случае злоумышленники скомпрометировали игровые серверы компании. С помощью этой атаки киберпреступники могли манипулировать валютами в игре для получения финансовой выгоды. Компания Eset предоставила всю необходимую информацию и помощь атакованным компаниям для устранения угрозы.

«Многочисленные признаки позволили нам соотнести эту кампанию с группой Winnti. Некоторые домены командных серверов модульного бэкдора PipeMon были использованы в предыдущих кампаниях группы Winnti. Кроме этого, в 2019 г. в одних и тех же компаниях было обнаружено другое вредоносное ПО группы Winnti, которое впоследствии было связано с PipeMon в атаках в 2020 г.», – рассказывает Матье Тартаре.

Новый модульный бэкдор PipeMon подписан, вероятно, похищенным во время предыдущей атаки сертификатом и похож на уже известный бэкдор PortReuse. «Этот новый образец свидетельствует о том, что злоумышленники активно разрабатывают новые инструменты, используя несколько проектов с открытым кодом, и не полагаются только на свои флагманские бэкдоры – ShadowPad и вредоносное ПО под названием Winnti», – добавляет Матье Тартаре.

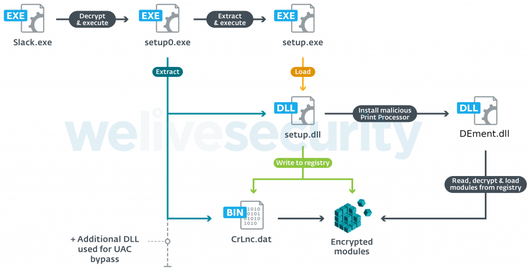

Стоит отметить, что специалисты Eset смогли отследить две разные версии PipeMon. Однако только в случае со второй версией удалось исследовать этап установки и обеспечения длительного пребывания в системе.

Группа Winnti активна по меньшей мере с 2012 г. и ответственна за атаки на разработчиков видеоигр и ПО с целью распространения троянизированных версий программ (например, CCleaner, ASUS LiveUpdate и нескольких видеоигр) и компрометации еще большего количества жертв.

Вы можете подписаться на наш Telegram-канал для получения наиболее интересной информации