Анализ утилит для извлечения данных из iPhone и Android-смартфонов

by Игорь Михайлов

Современного человека трудно представить без гаджета в кармане. Это значит, что мобильные устройства представляют особый интерес для криминалистов и злоумышленников, которые пытаются добраться до сохранённой там информации. Мы проанализировали эффективность «софта» для извлечения данных из мобильных устройств.

- Введение

- Объекты тестирования

- Этап 1. Оценка времени

Этап 2. Оценка результатов анализа

1. 4.1. Результаты анализа образа Android-устройства

2. 4.2. Результаты анализа образа iPhone SE- Выводы

Введение

В криминалистике мобильных устройств можно выделить три основных проблемы.

Первая — извлечение информации (рекомендуем ознакомиться со статьёй «Сheckm8, или новые горизонты извлечения данных из iPhone»). Производители мобильных устройств, заботясь о безопасности данных их владельцев, пытаются максимально затруднить процесс извлечения каких-либо конфиденциальных сведений. Это приводит в том числе к ситуациям, когда сам владелец устройства утрачивает доступ к своим данным, забыв пароль, или к таким грустным моментам, когда жена не может извлечь памятные ей семейные фотографии из телефона погибшего мужа. Процедуры же восстановления информации из заблокированных мобильных устройств могут стоить в разы больше, чем сами гаджеты. Эксперты тратят много времени и усилий на то, чтобы преодолеть защитные механизмы, и всё чаще такие попытки заканчиваются неудачей.

Вторая проблема — каждая утилита для мобильной криминалистики извлекает данные по-своему. Сильно различаются типы и количество получаемой информации. Даже, казалось бы, «традиционные» типы сведений, такие как записи в телефонной книге, SMS-сообщения, вызовы или мультимедийные файлы, извлекаются в разных количествах из одного и того же устройства. Зачастую это связано с особенностями разработки программного обеспечения и поддержки тех или иных артефактов, хранящихся в памяти мобильных устройств, конкретным изготовителем криминалистических программ. Таким образом, не удаётся достичь унификации процедур по извлечению и анализу данных. Каждое исследуемое мобильное устройство сейчас является уникальным; это повышает стоимость его исследования и требует больше времени.

Третья проблема — объёмы данных, хранящихся в мобильных устройствах, стремительно догоняют (а в отдельных случаях — и перегоняют) ёмкости накопителей ноутбуков и настольных компьютерных систем. Как пример можно сравнить ноутбук MacBook Air, имеющий встроенный накопитель объёмом 128 ГБ, и смартфоны iPhone, в которых бывает внутренний накопитель ёмкостью 256 ГБ или 512 ГБ. Поэтому мало извлечь данные из мобильного устройства: нужно ещё качественно и быстро произвести их анализ.

В этой статье будет дано простое обзорное сравнение наиболее популярных утилит для мобильной криминалистики. Мы оценили время, затрачиваемое на анализ данных различными утилитами, и рассмотрели то, какие типы артефактов и в каком количестве при этом извлекаются.

Объекты тестирования

Для тестирования использовались два криминалистических образа, содержащих типичные данные для наиболее распространённых мобильных устройств — под управлением операционных систем Android и iOS.

Первый объект тестирования — это образ мобильного устройства (полная копия памяти, называемая также «физический дамп»), работающего под управлением ОС Android 8. Этот образ представляет собой несжатую бинарную копию информации во флеш-памяти устройства. Размер образа — 32 ГБ. Эта копия общедоступна; вы можете использовать её как для проверки полученных результатов, так и для собственных тестов.

Второй объект тестирования — копия файловой системы смартфона iPhone SE, который работал под управлением операционной системы iOS 13.3.1. Объём файла — 8,3 ГБ. Эта копия мобильного устройства также является общедоступной.

Тестированию подвергались типовые программные комплексы: AXIOM версии 4.0.1.19617 (Magnet Forensics), UFED Physical Analyzer версии 7.31.0.222 (Cellebrite), Belkasoft Evidence Center версии 9.9800.4963 (ООО «Белкасофт»), XRY версии 8.2.0 (Micro Systemation AB).

Для тестирования использовался стенд, содержавший следующие основные компоненты (табл. 1).

Таблица 1. Основные компоненты стенда

| Центральный процессор | Intel Core i7-8700K (3,7 ГГц) |

|---|---|

| Материнская плата | ASUS Prime Z370-A |

| Оперативная память | Kingston HyperX KHX2400C15 (4 x 16 ГБ) |

| Видеоплата | ASUS AMD Radeon RX 550 (2 ГБ) |

| Системный диск | Samsung 860 Pro (256 ГБ) |

| Диск для работы с базами данных | Samsung 970 Pro (1 ТБ) |

| RAID-контроллер | Intel RS3DC080 |

| RAID-уровень | 0 |

| Диски в составе RAID | Western Digital WD40EFRX-68N32N0 (4 x 4 ТБ) |

| Операционная система | Windows 10 (64 бита) |

Этап 1. Оценка времени

На первом этапе оценивалось время, которое тратит та или иная тестируемая программа на обработку двух описанных выше образов. Так как некоторые из рассматриваемых инструментов имеют возможность выбора того, что именно следует обрабатывать, использовались настройки по умолчанию — т. е. тот режим работы программы, который применял бы обычный человек, не желающий тратить время на конфигурирование дополнительных параметров по анализируемым данным. Результаты тестов приведены в табл. 2.

Таблица 2. Скорость обработки криминалистических образов

| Программа | Android (бинарный файл) | iPhone (TAR-файл) |

|---|---|---|

| AXIOM | 35 мин 47 с | 51 мин 53 с |

| UFED Physical Analyzer | 5 мин 13 с | 3 мин 46 с |

| Belkasoft Evidence Center | 106 мин 23 с | 23 мин 33 с |

| XRY | 13 мин 20 с | 5 мин 41 с |

Как видно из таблицы, в этом тесте фаворитом оказалась программа UFED Physical Analyzer. Второе место заняла утилита XRY. Необычно большое время на анализ образа Android затратила программа Belkasoft Evidence Center: её предыдущая версия (9.7.4265) провела исследование того же дампа за 3 минуты и 41 секунду. Будем надеяться, что разработчики программы оперативно устранят эту проблему.

Может быть, высокая скорость обработки данных связана с тем, что программы извлекли данные не в полном объёме? Оценим полученные результаты.

Этап 2. Оценка результатов анализа

Для исследователя мобильных устройств наиболее значимыми являются следующие артефакты: история работы в веб-браузерах и программах обмена мгновенными сообщениями, электронная почта, графические файлы, документы.

Результаты анализа образа Android-устройства

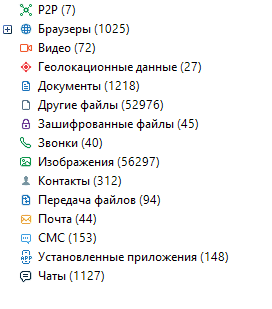

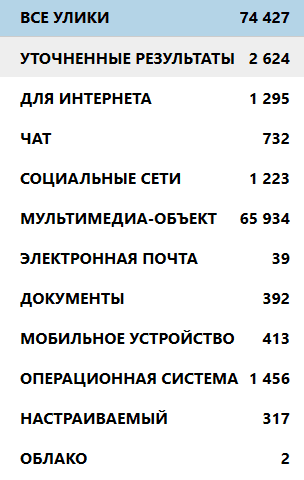

Безусловными лидерами по извлечению артефактов из этого образа оказались Belkasoft Evidence Center и AXIOM. Другие программы добыли существенно меньше данных.

Рисунок 1. Артефакты, извлечённые Belkasoft Evidence Center

Рисунок 2. Артефакты, извлечённые AXIOM

Результаты анализа образа iPhone SE

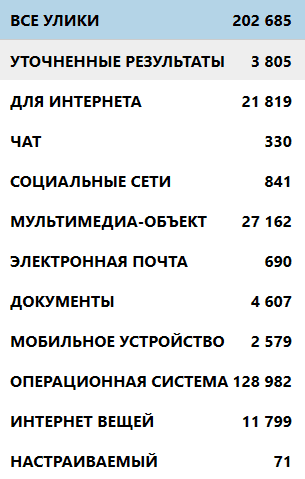

Фаворитом этой части сравнения оказалась программа AXIOM. Она не только извлекла больше важных данных, но ещё и дополнила их огромным количеством системных артефактов, которые могут помочь исследователю понять, как функционировало устройство.

Рисунок 3. Артефакты, извлечённые AXIOM

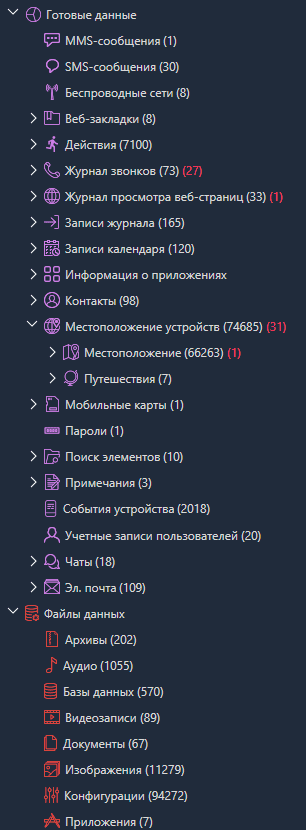

Рисунок 4. Артефакты, извлечённые UFED Physical Analyzer

Второе место в анализе TAR-файла заняла программа UFED Physical Analyzer. Она извлекла такие категории артефактов, как «Действие» и «Местоположение».

Выводы

Как показало проведённое тестирование, получаемые в ходе исследования мобильных устройств результаты необходимо проверять, так как они могут отличаться при анализе одних и тех же исходных данных с помощью различных программных комплексов для мобильной криминалистики.

Из результатов следует, что наиболее сбалансированной программой для анализа данных, извлечённых из мобильных устройств (по соотношению количества артефактов и времени, затраченного на анализ), является программа AXIOM. Этот программный комплекс добывает не только важные материалы наподобие документов или истории чатов в мессенджерах, но и много другой технической информации, которая будет полезна исследователю.