Bluetooth : Continuité n'est pas assez étanche avec l'échange de données

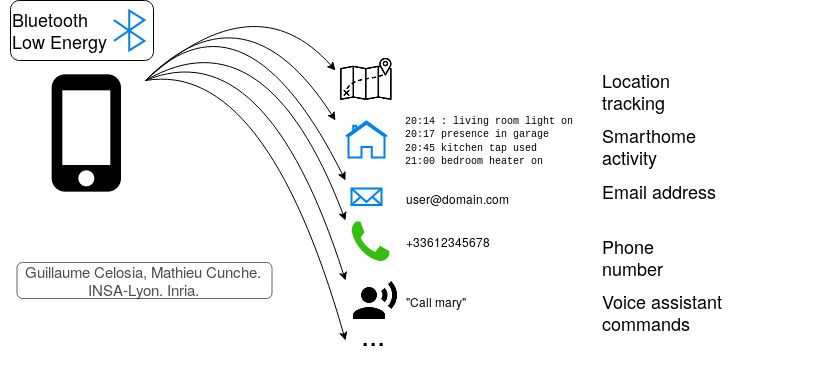

by Florian InnocenteLe service système Continuité d'Apple, qui simplifie l'échange d'informations entre macOS et iOS (AirDrop, Sidecar, Transfert de SMS, Handoff, presse-papiers universel, etc), repose pour une bonne partie sur le Bluetooth Low Energy, mais les protocoles employés par Apple ont plusieurs défauts de sécurité, explique une étude conduite par Mathieu Cunche et Guillaume Celosia de l'INSA-Lyon/INRIA.

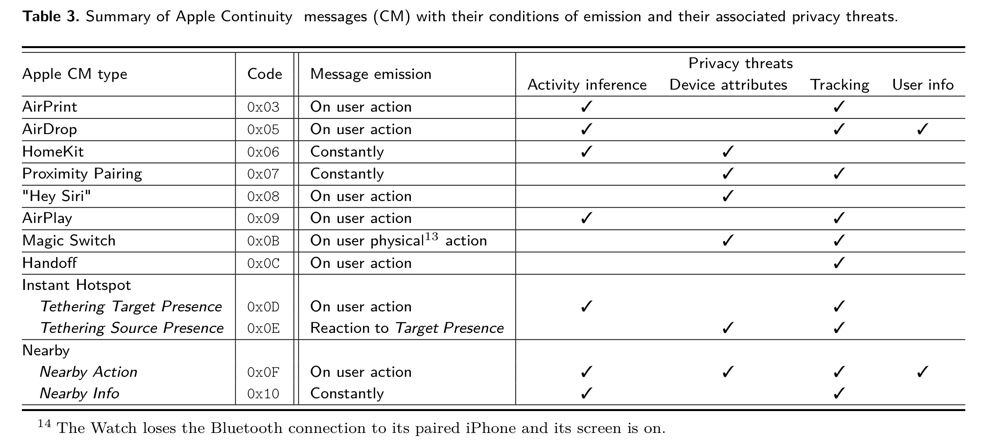

Les chercheurs ont fait de la rétro-ingénierie sur les composants système faisant fonctionner Continuité, de là ils ont découvert que certains des messages échangés entre les appareils d'Apple n'étaient pas chiffrés et contenaient des données en clair.

Quelques grandes catégories de données pouvant être collectées ont été isolées :

- des informations de position

- le changement d'état de certains équipements de domotique avec comme corollaire l'activité dans la maison ou dans un bureau

- des adresses électroniques et des numéros de téléphone utilisés comme identifiants pour une communication AirDrop et qui peuvent être déduits après coup (non sans quelques efforts et il faut que cet effort en vaille la peine)

- des commandes adressées à Siri (même remarque que ci-dessus).

Plus anecdotique mais non sans conséquences potentielles, il y a moyen d'intercepter les informations de niveau de la batterie des AirPods et le décompte du nombre de fois où leur boitier chargeur a été ouvert (Apple comptabilise ce type d'info, probablement pour son SAV). Cela suffira peut-être pour identifier un jeu d'AirPods et utiliser son "empreinte énergétique" à des fins de suivi de son utilisateur, suggère l'étude.

Même des détails comme le type d'appareil, son OS ou ses caractéristiques physiques (sa couleur) peuvent être interceptées dans ces communications. Pris individuellement ces éléments sont sans importance, mais reliés entre eux ils participent à créer un profil avec lequel on peut identifier — visuellement par exemple — un utilisateur.

Les appareils d'Apple testés pouvaient communiquer en Bluetooth dans une fourchette de 38 à 61 mètres. Pas besoin par conséquent d'être très près de sa victime pour agir. Selon l'information que l'on souhaite obtenir, les efforts nécessaires seront plus ou moins aisés à entreprendre, tout dépend de la valeur que l'on accorde à ces données et à l'importance de leur émetteur.

Ces travaux s'inscrivent dans le prolongement de découvertes faites par une autre équipe de chercheurs en sécurité, toujours sur le protocole Bluetooth Low Energy (lire Bluetooth : une faille permet d'identifier les appareils iOS et Windows… mais pas Android). Ces trouvailles et les analyses de leurs auteurs ont été communiquées à Apple le 29 mai dernier, ainsi qu'à Osram et Eve Home dont les ampoule et détecteur de mouvement HomeKit ont été utilisés.

Un point important est à souligner, les OS testés par le duo — et qui montrent les même défauts d'étanchéité — sont ceux d'anciennes générations (iOS 12, macOS 10.12/10.13 et watchOS 5). À ce jour aucun bulletin de sécurité d'Apple pour les mises à jours successives connues par iOS 13 et Catalina ne mentionne de changements liés à ces recherches (la liste des failles de sécurité corrigées dans iOS 13.2.3 et macOS 10.15.1 n'a pas été encore publiée). Apple n'est pas revenue non plus vers les deux chercheurs. Ceux-ci présenteront leur travail l'été prochain lors de la conférence en sécurité PETS 2020.