「見破るのは実質不可能」──ECサイトからカード番号盗む“最新手口”、セキュリティ専門家の徳丸氏が解説 (1/2)

セキュリティ専門家の徳丸浩氏は、「情報漏えい事件が急増した1年だった」と振り返る。情報を盗もうとする攻撃者の最新手口については「自分でも気付けるか分からない」と状況は深刻だ。

by 井上輝一,ITmediaECサイトからクレジットカードや個人情報などの情報漏えいが相次いだ2019年。記憶に新しいところでは象印、19年前半ではヤマダ電機などのECサイトからクレジットカード情報が漏えいした。セキュリティ専門家の徳丸浩氏は、「情報漏えい事件が急増した1年だった」と振り返る。情報を盗もうとする攻撃者の最新手口については「自分でも気付けるか分からない」と状況は深刻だ。

サイトはクレジットカード情報を保持していないのに……

徳丸氏は、19年に目立った攻撃手法として「入力画面の改ざん」と「偽の決済画面」という2つの手法を挙げる。

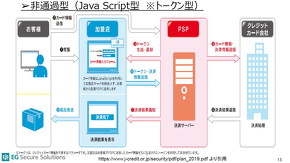

これらの攻撃を受けるECサイトは、決済方法について2種類に分けられる。1つは、クレジットカード情報をECサイトの画面で受けつつも直接決済サーバに送り、決済サーバからECサイトのサーバに返ってきたトークンを使って決済処理を行う「トークン型」。もう1つは決済自体を決済会社側で行う「リダイレクト型」だ。

「これら2つの決済方法は、いずれもECサイト側でクレジットカード情報を保持していない」と徳丸氏は解説する。

「2018年6月に割賦販売法が改正された。この際に、ECサイトのクレジットカード番号非保持化が定められた」

従来のECサイトでは、各サイトのデータベースにクレジットカード情報が保存されていたため、「SQLインジェクション」やバックドア攻撃などでセキュリティ的に脆弱なサイトのデータベースから情報を直接盗むことができた。

しかし18年6月以降、各ECサイトのデータベースにクレジットカード情報は保存されていない。このような状況でなぜ、クレジットカード情報の漏えいが起こるのか。

徳丸氏は、ECサイトのシステム管理がずさんな現状を指摘する。

普及している「バージョン2」に“難”あり

ECサイトを構築するためのシステムとして、「EC-CUBE」というコンテンツ管理システムが広く用いられている。「最新バージョンは4系だが、バージョン2系が特に広く普及している」と徳丸氏は話す。攻撃で狙われているのはこの「バージョン2系」だという。

徳丸氏は、バージョン2で構築したデモ用ECサイトを実際に攻撃しながら手法を説明する。

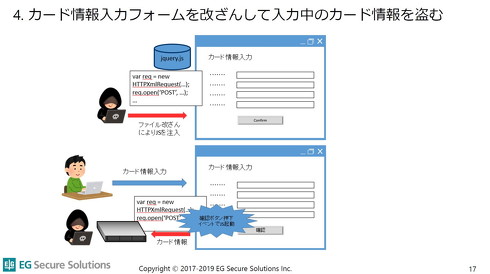

入力画面の改ざん ECサイト内の入力から番号が盗まれる

まず、決済方法にトークン型を用いていた場合。攻撃者は、ECサイト管理者が間違って誰でも見られる状態にしてしまっている「あるページ」から情報を抜き、管理コンソールにログイン。手順を踏んでバックドアを設置し、決済画面でクレジットカード番号を入力する欄に10行程度の攻撃コードを追加する。

これにより、ユーザーが入力欄に番号を入力すると、番号が攻撃者のサーバにも送られることになってしまう。